O e-mail chegou com uma aparência bastante convincente, inclusive o nome do remetente fajuto, (os spammers deveriam indenizar todas as pessoas homônimas por dano moral), e trata de um assunto que é do interesse de todos: a prevenção da gripe suína. Veja:

Clique para ampliar a imagem

É claro que você sabe que não deve clicar em links de e-mails... Não sabe?

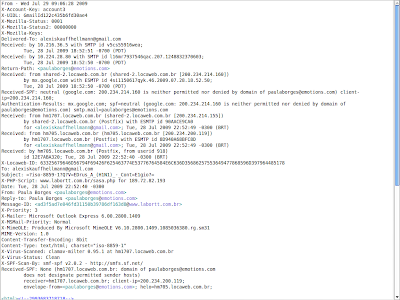

Bem, muita gente não sabe. Assim, fui olhar o código-fonte da mensagem:

Clique para ampliar a imagem

No cabeçalho imenso, vemos que o spam foi enviado através de um servidor da Locaweb. A Locaweb verificou o e-mail por vírus usando o Clam Antivírus, como se pode ver nestas linhas do cabeçalho:

X-Virus-Scanned: clamav-milter 0.95.1 at hm1707.locaweb.com.br

X-Virus-Status: Clean

X-SPF-Scan-By: smf-spf v2.0.2 - http://smfs.sf.net/

A mensagem apareceu como limpa. Como o spammer conseguiu passar pelo antivírus da Locaweb?

Em primeiro lugar, o URL (isto é, endereço do link) foi codificado e reduzido usando o serviço Bit.ly, muito conhecido de quem usa o Twitter. Esse serviço, do mesmo modo que seu também muito conhecido concorrente TinyURL, oferece a vantagem de reduzir a alguns poucos caracteres endereços longos de páginas web, uma necessidade quando suas comunicações estão limitadas a 140 caracteres. O problema que é esse tipo de URL codificada torna impossível de identificar numa única olhada o endereço original, o que é um prato cheio para spammers.

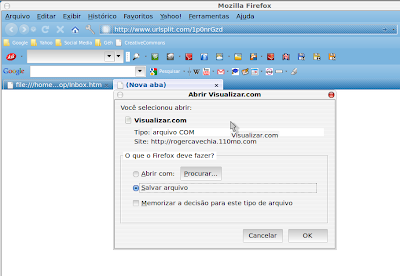

Para identificar o endereço original, instalei uma extensão no Firefox chamada Bit.ly Preview, que permite visualizar o endereço original no Firefox, ao passar o mouse sobre o link. Veja:

Clique para ampliar a imagem

Então, nosso spammer teve trabalho... Prevendo a possibilidade de que alguém quisesse conferir o endereço, ele codificou duas vezes o URL, primeiro usando o serviço URL Split e, em seguida, reduzindo-o a um url curto do Bit.ly. Mas parece que o esforço compensou porque, até o momento em que escrevo estas linhas, o link fajuto já havia recebido mais de 1300 cliques!

Finalmente, resolvi acessar o link. Adivinhe o que aconteceu?

Clique para ampliar a imagem

Está aí, um suspeitíssimo arquivo com extensão .com!

Examinei o arquivo com o antivírus AVAST! , com as definições de vírus mais recentes mas esse antivírus não foi capaz de detectar qualquer tipo de malware nesse arquivo. Como, obviamente, trata-se de vírus, podemos supor que se trata ou de uma ameaça de dia zero ou de uma falha no próprio Avast.

Finalmente, enviei o arquivo para análise através do e-mail virus@avast.com e do formulário para envio de amostras de vírus da Symantec:

Clique para ampliar a imagem

As lições desse caso são claras:

1 - Não clique em URLs cuja origem não seja visível: links do tinyurl e do bit.ly são furada você não puder visualizar o endereço original!

2 - Se não usa o Firefox, faça esse favor a si mesmo e passe a usá-lo. O download é aqui!

3 - Se já usa o Firefox, instale extensões para visualizar URLs codificadas.

4 - Não saia clicando em links que recebeu por e-mail só porque ele parece ser mais bem redigido do que a média ou por tratar de um assunto que parece urgente, importante ou atual.

Nenhum comentário:

Postar um comentário

Este blog odeia spam, por isso o autor se reserva o direito de ler o seu comentário antes de publicá-lo.